Les solutions d’authentification unique (SSO, ou single sign-on) gagnent du terrain sur le marché depuis le début des années 2000, lorsque les applications Web ont commencé à peupler l’espace de travail et que les utilisateurs ont eu besoin d’un moyen efficace et sécurisé de s’authentifier auprès d’elles.

Après la pandémie de COVID-19, la nécessité (et finalement la popularité) du télétravail et des environnements de travail hybrides s’est accrue. Ce contexte a entraîné une adoption encore plus rapide des applications Web et a poussé l’adoption du SSO encore plus loin, puisque ce dernier améliore la sécurité, la conformité et la productivité des utilisateurs sur site et à distance.

Pour bien comprendre comment les solutions de SSO profitent aux organisations de tous types et de toutes tailles et pourquoi il est nécessaire de mettre en œuvre le SSO dans votre écosystème technologique, il est essentiel de comprendre d’abord ce qu’est l’authentification unique et comment elle a évolué au fil du temps.

Qu’est-ce que le SSO ?

L’authentification unique part de l’idée qu’un utilisateur peut accéder à toutes ses ressources informatiques en ne se connectant qu’une seule fois ; il n’a pas besoin de taper son nom d’utilisateur et son mot de passe plusieurs fois, ou d’utiliser plusieurs paires distinctes de nom d’utilisateur et de mot de passe, pour avoir accès à tout ce dont il a besoin pour accomplir son travail.

Les solutions traditionnelles de SSO, telles que nous les connaissons aujourd’hui, étaient destinées à combler le fossé entre les utilisateurs et les applications Web à l’époque où Microsoft Active Directory (ou un corollaire similaire comme OpenLDAP ou Directory 389 de Red Hat) était le fournisseur d’identité central (IdP) le plus courant, et où l’on trouvait des contrôleurs de domaine physiques les supportant dans chaque bureau.

Ce sont ces annuaires basés sur LDAP qui nous ont fourni la première véritable méthode de « signature unique ». Dans le cas d’Active Directory (AD), de loin le plus populaire, un utilisateur pouvait se connecter à son dispositifs Windows lorsque celui-ci était connecté au réseau, et ces informations d’identification étaient authentifiées par le contrôleur de domaine. Une connexion réussie permettait à l’utilisateur de se déplacer entre les ressources Windows au sein du domaine selon les autorisations qui lui étaient accordées sans avoir à se connecter plusieurs fois. Ainsi, les utilisateurs n’avaient plus besoin de se souvenir de plusieurs mots de passe pour accéder à plusieurs ressources Windows sur site.

Cependant, comme AD était hébergé sur site, dans les limites réseau d’une organisation, il ne pouvait pas faciliter l’autorisation des ressources situées en dehors du domaine. Ainsi, le nombre croissant d’applications Web qui gagnaient en popularité au cours des années 2000 posaient problème aux administrateurs informatiques qui tentaient de contrôler et de fournir un accès à ces applications de manière similaire et sécurisée. La définition du SSO a donc évolué au fil du temps, l’infrastructure AD sur site ne parvenant pas à prendre en charge l’accès aux applications Web et aux autres ressources non basées sur Windows auxquelles de nombreux utilisateurs avaient besoin d’un accès rapide et sécurisé.

Aujourd’hui, alors que le nuage devient encore plus omniprésent, puissant et sécurisé, le SSO est souvent mis en œuvre dans le cadre d’une solution plus large de gestion des identités et des accès (IAM), telle qu’un service d’annuaire, plutôt que comme un module complémentaire distinct, ce qui donne aux administrateurs informatiques plus de contrôle et de visibilité sur les accès des utilisateurs. Les solutions SSO qui entrent dans ce moule permettent aux utilisateurs d’accéder à pratiquement toutes leurs ressources informatiques (réseaux, appareils, applications, serveurs de fichiers, etc.).

L’évolution de l’authentification unique : L’histoire complète

Le passé de l’authentification unique

Les utilisateurs disposent d’un ensemble d’informations d’identification qu’ils peuvent utiliser pour se connecter à leur périphérique Microsoft et aux ressources basées sur Windows.

Ancienne définition du SSO

On ne l’appelait pas SSO à l’époque, mais en créant AD, Microsoft permettait aux utilisateurs de se connecter simplement à leurs appareils Windows et de pouvoir ensuite accéder à tout ce qui était basé sur Windows sur leur réseau. Avec l’apparition des applications Web au début des années 2000, une autre génération de solutions SSO a vu le jour pour aider les utilisateurs à s’authentifier sur des ressources non Windows – ces solutions sont souvent appelées IDaaS ou Identity-as-a-Service.

En effet, AD et les contrôleurs de domaine sur site travaillant en coulisse n’étaient pas conçus pour gérer les applications Web et tout ce qui n’était pas lié à Windows. Les organisations utilisant AD devaient donc adopter un fournisseur externe d’authentification unique pour combler cette lacune. Cette approche présentait toutefois quelques inconvénients. L’une d’entre elles était qu’il s’agissait toujours d’une solution sur site. Pour fonctionner efficacement, cette version du SSO nécessitait toujours un fournisseur d’identité comme AD. Une deuxième faille de cette approche d’authentification unique était qu’elle ne simplifiait que l’accès aux applications Web. Les utilisateurs avaient toujours besoin d’une identité distincte pour accéder à leur système, leurs réseaux et leurs données.

De plus, les environnements informatiques Microsoft homogènes sont devenus moins courants au fil du temps et AD n’était plus la seule source de vérité en ce qui concerne les comptes des employés. Avec la résurgence d’Apple, l’infrastructure de centre de données externalisée d’AWS et la domination totale des applications Google, le réseau Microsoft simpliste d’une organisation informatique est en voie de devenir une relique du passé.

La nécessité d’une authentification unique s’est accentuée lorsque les utilisateurs ont commencé à accumuler différentes informations d’identification pour se connecter à des ressources telles que leur appareil Mac, les serveurs Linux hébergés sur AWS, les réseaux WiFi, les applications en nuage et les anciennes applications sur site. La gestion manuelle des utilisateurs pour les applications Web était devenue une option à ce stade, mais les utilisateurs s’enlisaient dans des centaines d’identifiants. Pendant ce temps, les administrateurs informatiques devaient trouver des moyens de faire face à ce cauchemar de contrôle et de sécurité.

L’ancienne définition du SSO ne pouvait pas faire face à ce qui se passait dans le monde de la technologie, et au milieu de tous ces changements, le SSO traditionnel était vidé de son sens – quelque chose devait changer radicalement. L’essentiel étant : Le SSO ne devrait pas être synonyme d’un ensemble compliqué d’outils de gestion de groupe qui fournissent un accès “unifié” à des groupes cloisonnés de ressources informatiques. Si vous ne disposez pas d’un ensemble unique d’informations d’identification pour vous connecter une seule fois afin d’accéder à vos systèmes, fichiers, réseaux et applications, il ne s’agit pas d’un véritable SSO.

L’avenir de l’authentification unique

Les utilisateurs disposent d’un seul ensemble d’informations d’identification qu’ils utilisent pour se connecter à un répertoire combiné et à une interface SSO qui utilise ensuite différents protocoles intégrés pour les connecter automatiquement à pratiquement toutes leurs ressources informatiques, y compris les appareils Mac, Linux et Windows.

Nouvelle définition du SSO

Alors que la technologie moderne continue à évoluer et que de nouvelles idées et de nouveaux processus font surface, il est important que nous comprenions toute l’ampleur de ces changements. Cela implique de redéfinir le SSO d’une manière qui convienne aux environnements informatiques modernes et aux administrateurs. Maintenant qu’il existe des solutions d’annuaire infonuagique complètes, et non plus seulement des services d’annuaire traditionnels sur site comme AD, et que les utilisateurs doivent se connecter en toute sécurité à d’autres ressources que les seules applications Web, le SSO a évolué pour s’adapter à ce paysage changeant.

Les seuls équipements sur site qui subsistent aujourd’hui dans de nombreux bureaux sont les points d’accès WiFi (WAP) et les appareils des utilisateurs finaux. Pour l’essentiel, les serveurs et les applications sont passés dans le nuage et les centres de données d’entreprise ne sont plus la norme, les fournisseurs d’infrastructure en tant que service tels que AWS et Google Compute Engine étant les solutions dominantes. Les applications Web sont la nouvelle norme et presque toutes les fonctions d’une organisation sont prises en charge par des plateformes infonuagiques SaaS.

En bref, le SSO moderne a été redéfini de manière à prendre en charge les connexions à une myriade d’applications patrimoniales et en nuage (quelques exemples courants incluent OpenVPN, MySQL, GitHub, Slack et Salesforce), à une variété de types d’appareils (Mac, Windows et Linux), aux réseaux WiFi et VPN, aux serveurs de fichiers physiques et virtuels (Samba, NAS, Google Drive et Box) et à toute autre ressource pertinente, le tout depuis n’importe où dans le monde.

Le SSO traditionnel ne suffit plus, et de nombreuses organisations ont abandonné l’idée d’un service d’annuaire sur site combiné à un SSO Web au profit d’un service d’annuaire moderne basé sur le nuage qui fait tout cela et plus encore. Dans un système complet de gestion des accès comme celui-ci, le service d’annuaire infonuagique fournit une base de données centrale des utilisateurs qui vise à fournir un accès sécurisé à une grande variété de ressources informatiques en prenant en charge tous les principaux protocoles d’authentification, notamment LDAP, SAML, SSH, RADIUS et REST.

Par conséquent, l’identité d’un utilisateur peut être convertie dans le format approprié pour une ressource particulière, quel que soit le système d’exploitation utilisé. Nous appelons cette solution moderne True Single-Sign On™ qui revient aux racines du SSO – permettant aux utilisateurs de fournir un seul ensemble d’informations d’identification pour se connecter en toute sécurité à toutes les ressources informatiques dont ils ont besoin (pas seulement les applications Web !).

Comment fonctionne le SSO ?

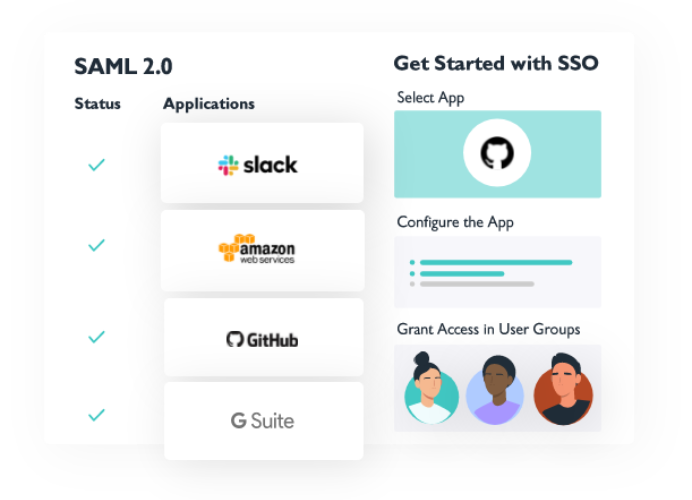

Une solution SSO doit être intégrée à votre infrastructure de service d’annuaire existante – souvent à l’aide du protocole LDAP. Ensuite, elle utilise généralement un protocole standard comme SAML pour échanger des informations d’authentification et d’autorisation entre l’IdP et les applications Web (ou fournisseur de services (SP) dans le jargon SAML).

D’autres protocoles comme OIDC sont également de plus en plus utilisés. En résumé, le processus aboutit à l’authentification SSO d’un utilisateur à toutes ses ressources informatiques par le biais d’une seule connexion.

SAML et l’authentification unique

Le protocole SAML (Security Assertion Markup Language) est l’approche privilégiée par de nombreux fournisseurs de SSO pour applications Web, en particulier pour ceux qui se concentrent sur les applications Web. SAML utilise des certificats XML (Extensible Markup Language) pour affirmer l’authentification des utilisateurs entre un IdP et un SP ou une application Web. L’un des avantages de cette approche est que les utilisateurs finaux n’ont pas besoin de se souvenir de mots de passe différents pour chaque application Web qu’ils utilisent.

Cela signifie que les utilisateurs n’ont besoin que d’un seul ensemble d’informations d’identification pour accéder à leurs applications – les mêmes informations d’identification de base utilisées par leur IdP. Avec un système d’authentification unique en place, les utilisateurs peuvent créer un mot de passe unique et fort pour sécuriser leurs informations d’identification et accéder à une multitude de ressources informatiques. Cette solution améliore l’expérience des administrateurs informatiques en réduisant le nombre de tickets d’assistance liés aux mots de passe et en diminuant l’inquiétude à l’idée que l’un des nombreux mots de passe d’un utilisateur puisse être compromis.

La plupart des fournisseurs modernes de SSO disposent d’un portail Web auquel les utilisateurs se connectent et qui leur permet d’accéder rapidement aux applications connectées à partir d’une interface centralisée, grâce à l’utilisation de SAML. Cela permet d’améliorer l’expérience de l’utilisateur final tout en facilitant la vie des administrateurs informatiques.

De plus, pour les applications Web qui utilisent SAML comme protocole d’authentification, il y a de fortes chances que leur sécurité soit renforcée. En général, l’intégration SAML fonctionne sur la base d’une assertion plutôt que sur un concept de nom d’utilisateur et de mot de passe. Cette affirmation est faite par l’IdP au SP (dans ce cas l’application Web). L’IdP garantit que l’utilisateur est bien celui qu’il prétend être, et le SP s’appuie sur cette affirmation. Plus l’IdP peut renforcer le processus d’authentification, plus il est efficace. Par exemple, l’ajout d’une authentification multifactorielle ajoute une couche de sécurité au processus d’authentification et protège les ressources contre le piratage.

Bien que SAML ne soit pas en soi une solution d’authentification unique, il joue un rôle important dans une solution SSO plus large. Les solutions SSO modernes utilisent plusieurs autres protocoles et méthodes d’authentification pour étendre un ensemble d’informations d’identification de l’utilisateur à pratiquement toutes les ressources, l’une d’entre elles étant LDAP.

SSO et LDAP

Le protocole LDAP (Lightweight Directory Access Protocol) est l’un des plus anciens protocoles d’authentification des utilisateurs utilisés aujourd’hui pour les systèmes informatiques. Il a été créé en 1993 par Tim Howes et ses collègues de l’université du Michigan et a été conçu pour connecter les utilisateurs aux systèmes de l’université à l’époque des débuts d’Internet. LDAP a fini par fonctionner si bien qu’il a inspiré deux services d’annuaire : AD et OpenLDAP. Aujourd’hui, la principale utilisation de LDAP consiste à authentifier les utilisateurs stockés dans un IdP auprès d’applications sur site.

Aujourd’hui, le LDAP hébergé dans le nuage est populaire car il offre aux organisations toutes les capacités et tous les avantages du protocole LDAP sans les exigences traditionnelles de configuration, de maintenance ou de basculement. Grâce à son schéma flexible, LDAP est parfait pour le stockage d’une grande variété d’attributs et de permissions d’utilisateurs, ce qui constitue le cœur de l’IAM. Aujourd’hui, les solutions modernes de SSO utilisent une variété de protocoles d’authentification, et le LDAP en nuage reste l’un des plus utilisés.

Le monde se déplace de plus en plus vers l’informatique dématérialisée, mais il y a toujours un monde laissé pour contre dans votre environnement local – vous avez des appareils, des imprimantes, vous avez tout. Les personnes doivent également être authentifiées dans ces différents contextes.

Solution Le SSO comme élément d’une solution plus vaste

Si vous utilisez uniquement des applications Web dans votre environnement, vous pouvez peut-être vous contenter d’une solution de SSO autonome pour applications Web. Cependant, la majorité des organisations ont également besoin d’accéder à l’infrastructure (qu’elle soit hébergée dans le nuage ou sur site), au stockage des fichiers et aux réseaux internes protégés pour accomplir leur travail quotidien.

Étant donné qu’une plateforme d’authentification unique se concentre sur les applications Web, vous avez besoin d’un service d’annuaire si vous espérez centraliser l’accès des utilisateurs au reste de votre réseau informatique. Plutôt que d’utiliser un service d’annuaire sur site et d’ajouter une solution SSO par-dessus, il est beaucoup plus rentable et plus facile de gérer une solution IAM qui inclut des capacités SSO au sein d’une seule et même plateforme.

Pourquoi utiliser le SSO ?

La question principale est donc de savoir pourquoi mon organisation devrait utiliser le SSO. Le principal avantage pour les organisations est de fournir aux utilisateurs finaux un seul ensemble d’informations d’identification pour accéder à toutes leurs ressources informatiques. Nous avons mentionné précédemment que le SSO améliore considérablement la productivité, la sécurité, la conformité et l’expérience des utilisateurs – mais comment cela fonctionne-t-il ?

Grâce au SSO moderne, les utilisateurs finaux ne doivent pas perdre une demi-heure chaque mois pour accéder à leurs outils en ligne, et les administrateurs informatiques ne doivent consacrer que quelques minutes par semaine à la gestion de l’accès des utilisateurs aux ressources informatiques, au lieu de plusieurs heures.

En matière de sécurité et de conformité, une solution IAM complète incluant le SSO permet aux administrateurs informatiques d’appliquer de manière centralisée des exigences en matière de mots de passe, d’authentification multifactorielle et d’accès conditionnel à l’ensemble des ressources informatiques utilisées dans leur organisation, et ils peuvent être certains que seules les bonnes personnes ont accès aux ressources critiques de l’entreprise. La possibilité de gérer facilement l’accès au moindre privilège au sein d’une organisation est une victoire énorme dans le domaine de la sécurité et de la conformité.

La mise en œuvre d’une solution de SSO présente de nombreux avantages, notamment dans le cadre d’un service d’annuaire infonuagique plus important, ce qui explique pourquoi tant d’organisations l’adoptent.

Les avantages et inconvénients du SSO

En fonction des besoins de votre organisation et du type de solution SSO que vous choisissez (intégrée à l’annuaire ou complémentaire), vous constaterez certains avantages et inconvénients de l’authentification unique. Bien que les avantages l’emportent largement sur les inconvénients potentiels, il est important de garder toutes les informations à l’esprit avant de prendre une décision.

Les avantages du SSO:

- Simplifie la gestion des mots de passe

- Rationalise l’ajout/la suppression des utilisateurs

- Augmente le contrôle de l’administrateur

- Simplifie et rationalise l’expérience utilisateur

- Améliore la sécurité et la conformité/réduction des surfaces d’attaque

- Réduit la « fatigue des mots de passe »

- Diminue les demandes du service d’assistance

- Augmente la productivité des employés et de l’informatique

- Prévient l’informatique fantôme

- Augmente les taux d’adoption des logiciels

- Réduit les coûts informatiques

Les inconvénients du SSO:

- Coûteux/plus rentable à l’échelle

- Nécessite un IdP pour atteindre son plein potentiel

- Nécessite des mots de passe extra-forts

- Si un fournisseur de SSO est piraté, toutes les ressources connectées sont compromises

- Le SSO nécessite une mise en œuvre et une configuration

- Les appareils partagés présentent un problème

Par chance, bon nombre des inconvénients du SSO peuvent être évités ou réduits en exploitant une solution IAM plus large qui inclut le SSO et en mettant en place et en appliquant des politiques spécifiques que les employés doivent suivre.

Alternatives à l’authentification unique

Le terme « single sign-on » a une signification différente pour chacun, non seulement en raison de son histoire et de l’évolution de sa signification au fil du temps, mais aussi parce que certaines solutions sont commercialisées en tant que SSO alors qu’elles ne remplissent pas vraiment tous les critères pour être une véritable authentification unique moderne. Deux comparaisons populaires sont AD et ses divers modules complémentaires, ainsi qu’OpenLDAP.

SSO vs Active Directory

Au début des années 2000, étant donné les difficultés persistantes d’AD avec les ressources hors domaine, une poignée de fournisseurs tiers ont créé des solutions pour aider à étendre les identités AD aux ressources basées sur le nuage et/ou non Windows. Par pure coïncidence, les solutions originales de SSO pour les applications Web sont apparues sur le marché presque au même moment où Microsoft ajoutait une autre solution à sa liste de modules complémentaires AD, appelée Active Directory Federation Services (AD FS). AD FS utilise un support limité du protocole SAML 2.0 pour connecter une identité AD à une application Web, ce qui élargit les limites du domaine pour inclure certaines applications Web.

Lorsqu’il s’agit de décider si vous voulez le SSO ou Active Directory, il est important de noter qu’ils sont très différents ; l’un est une solution de point d’extension d’identité basée sur le nuage et les applications Web, l’autre un service d’annuaire sur site. Cependant, AD FS et le SSO sont assez similaires – les deux solutions fédèrent les identités sur site vers les applications en nuage, répondant ainsi à un besoin important de la gestion moderne des identités.

Cette solution ne convient toujours pas aux environnements informatiques modernes, car de nombreuses organisations utilisent des systèmes Mac et Linux et de nombreuses autres ressources non Windows. AD et ADFS nécessitent toujours la mise en œuvre d’autres solutions pour que les utilisateurs puissent s’authentifier à tout ce dont ils ont besoin dans l’environnement de travail actuel. L’utilisation de plusieurs solutions pour un service d’annuaire et un SSO n’est pas idéale, c’est pourquoi le marché s’est orienté vers des solutions d’annuaire et de SSO holistiques qui offrent les deux au sein d’une même plateforme. Les administrateurs informatiques ont déjà bien assez à faire, alors plus ils peuvent avoir de contrôle à partir d’un point central, mieux c’est.

SSO vs OpenLDAP

Une autre solution, parfois considérée comme une alternative au SSO, s’appelle OpenLDAP. Il s’agit d’une implémentation gratuite et libre de LDAP qui prospère avec les systèmes basés sur Linux. Alors que Microsoft est devenu la principale option commerciale, OpenLDAP est devenu le leader des services d’annuaire libre. OpenLDAP est incroyablement flexible et c’est pour cette raison qu’il est souvent préféré par les opérateurs. Cependant, OpenLDAP nécessite également des connaissances techniques approfondies, ce qui le met hors course pour de nombreuses organisations qui n’ont pas les ressources nécessaires pour investir dans des administrateurs hautement qualifiés dans ce domaine spécifique.

L’autre problème d’OpenLDAP et d’AD est qu’ils ne se connectent pas facilement à toutes les ressources informatiques avec lesquelles ils doivent s’intégrer. Si une ressource informatique ne fonctionne pas bien avec LDAP ou si vous travaillez avec une machine Windows ou Mac, OpenLDAP n’est pas une solution idéale.

Si une entreprise n’utilise que le protocole LDAP pour l’authentification, une solution comme OpenLDAP peut être la seule plateforme IAM nécessaire. Cependant, si une organisation n’utilise pas uniquement LDAP, alors OpenLDAP n’est pas une solution idéale à mettre en œuvre. Dans un environnement informatique plus hétérogène, l’adoption d’une solution IdP et SSO plus large, qui prend en charge à la fois LDAP et SAML au minimum, serait un meilleur choix.

Solutions d’authentification unique

Bien qu’une solution SSO autonome puisse être un ajout puissant à votre réseau informatique, ce n’est généralement pas la meilleure solution pour les organisations modernes. Maintenant que les environnements informatiques exploitent les systèmes Mac et Linux, l’infrastructure en nuage (par exemple, AWS, GCP, Azure), le stockage de fichiers virtuels et physiques, et les réseaux sans fil, une meilleure solution existe – un service d’annuaire avec des capacités SSO.

Même si votre organisation est principalement basée sur Microsoft et que vous utilisez l’un des autres outils énumérés ci-dessus, vous finirez par avoir besoin de plus que l’AD et le SSO des applications Web pour obtenir un contrôle total sur votre environnement. Vous aurez également besoin de compléments tels que des ponts d’identité, des solutions MDM, des VPN, etc. Non seulement cela est coûteux, mais les avantages que vous obtenez avec une solution SSO sont réduits. Les utilisateurs finaux se retrouvent toujours avec des informations d’identification multiples, ce qui augmente le temps qu’ils doivent passer pour se connecter à leurs ressources informatiques et offre aux pirates davantage d’occasions d’endommager votre système. Les administrateurs informatiques, quant à eux, sont coincés avec une approche fragmentaire de la gestion des identités qui est lourde à gérer.

Vous serez en mesure de mieux identifier les solutions SSO appropriées une fois que vous aurez défini les besoins spécifiques à l’environnement informatique de votre organisation. Il existe différentes solutions qui conviennent mieux à certains cas d’utilisation qu’à d’autres. Toutes se présentent généralement comme des fournisseurs de SSO ou, au minimum, se considèrent comme faisant partie de cet écosystème.

Les types de SSO et de solutions adjacentes au SSO les plus populaires:

- Plateformes d’annuaire infonuagique – Un annuaire d’utilisateurs de base résout le problème du SSO parmi de nombreuses autres choses. Exemples : JumpCloud® et Microsoft.

- Web App Single Sign-On – Il s’agit de solutions de point d’addition SSO qui sont uniquement destinées à s’authentifier auprès des applications web. Exemples : Okta, OneLogin et Ping Identity.

- Gestionnaires de mots de passe – Il ne s’agit pas nécessairement de solutions SSO complètes, mais elles vous permettent de vous connecter rapidement à diverses ressources une fois que vous êtes connecté au gestionnaire. Exemples : LastPass et Keeper.

Ce qu’il faut prendre en compte lors de l’achat d’un SSO

Toutes ces solutions de SSO sont soit superposées, soit intégrées à l’annuaire principal ou à l’IdP d’une organisation, et elles apportent des gains d’efficacité non seulement aux administrateurs, mais aussi aux utilisateurs finaux. Il est essentiel de trouver le bon fournisseur de SSO pour obtenir un résultat net sain, améliorer la productivité des employés et sécuriser les ressources de l’entreprise.

Bien que l’environnement unique de chaque organisation détermine en fin de compte la meilleure solution de SSO, voici quelques autres facteurs à prendre en compte lorsque vous évaluez vos options :

- Authentification via SAML

- Connexions préconstruites et personnalisées aux apps SAML

- Authentification via LDAP

- Contrôle basé sur les groupes

- Authentification multifactorielle

- Approvisionnement à la demande et SCIM

- Tarification et tests

Le SSO est peut-être l’une des catégories les plus incomprises de l’IAM, car il a une signification différente pour chacun. Utilisez le pour évaluer les besoins de votre organisation et choisir une solution qui apportera le plus de valeur à votre équipe informatique et aux utilisateurs finaux.

Adopter une authentification unique vraie

L’objectif de l’authentification unique réelle est de fournir aux utilisateurs un ensemble unique et sécurisé d’informations d’identification qu’ils peuvent utiliser pour accéder à pratiquement toutes les ressources informatiques, sans équipement sur site et sans solutions multiples. Ce faisant, les administrateurs peuvent connecter rapidement les utilisateurs aux ressources informatiques depuis le nuage tout en améliorant la sécurité et l’expérience globale de l’utilisateur final.

JumpCloud est un IdP de nouvelle génération qui connecte en toute sécurité les utilisateurs à la quasi-totalité de leurs ressources informatiques, quels que soient le protocole, la plateforme, le fournisseur ou le lieu. Cela inclut les éléments suivants :

- Systèmes : Windows, Mac et Linux.

- Serveurs : Windows, Linux, GCP, AWS

- Applications : Google Workspace, Office 365, Salesforce, Jenkins, Atlassian, Kubernetes, etc.

- Stockage de fichiers : Dropbox, Google Drive, les appareils NAS, et plus encore.

- Réseaux : câblés et sans fil.

En gérant tout ce qui précède avec JumpCloud, vous pouvez offrir à vos utilisateurs finaux une véritable expérience d’authentification unique, c’est-à-dire la possibilité d’utiliser une identité unique pour se connecter à tout ce dont ils ont besoin pour Make Work Happen™ (se mettre au travail), et pas seulement aux applications Web. Utilisez cette solution complète d’annuaire et de SSO pour améliorer la productivité et la sécurité, rationaliser la gestion des utilisateurs et des appareils, assurer la conformité, et bien plus encore.

Inscrivez-vous dès aujourd’hui pour un essai gratuit de 30 jours.