Les outils de gestion des identités et des accès (IAM) sont devenus plus nécessaires que jamais dans l’environnement informatique moderne, en particulier avec le nombre de personnes travaillant à distance et la prévalence des menaces numériques qui se profilent à chaque coin de rue. À mesure que le marché de l’IAM a évolué, de nombreux fournisseurs ont eu du mal à suivre l’évolution des besoins des entreprises. Aujourd’hui, les organisations s’appuient sur diverses combinaisons de solutions classiques et de solutions basées sur le cloud pour prendre en charge les processus critiques tout en offrant de la flexibilité à leurs employés.

C’est sur cette base que Microsoft a dévoilé Active Directory Federation Services (ADFS) en tant que fonctionnalité complémentaire pour le système d’exploitation Windows Server lorsque ces tendances ont commencé à apparaître en 2003. ADFS permet aux organisations d’étendre l’accès des utilisateurs à l’authentification unique (SSO) aux ressources en dehors du pare-feu de l’entreprise et au-delà des frontières organisationnelles. Il offre aux organisations la flexibilité nécessaire pour rationaliser l’expérience de l’utilisateur final tout en améliorant le contrôle des administrateurs informatiques sur les comptes utilisateurs dans les applications propres et tierces.

Dans cet article, nous verrons ce qu’est ADFS, comment il fonctionne, ses cas d’utilisation et pourquoi le secteur délaisse les solutions complémentaires et cloisonnées comme ADFS au profit de solutions IAM en cloud plus complètes.

Qu’est-ce que ADFS ?

ADFS est la solution SSO sur site de Microsoft qui authentifie les utilisateurs dans les applications incompatibles avec Active Directory (AD) et Integrated Windows Authentication (IWA). Microsoft a lancé ADFS comme une opportunité pour de nombreuses organisations qui profitaient du boom du logiciel en tant que service (SaaS) dans les années 2000.

À l’époque, Microsoft dominait le secteur informatique et presque toutes les applications utilisées par les entreprises étaient sur site et basées sur Windows. Cela posait des problèmes d’authentification pour les applications qui se trouvaient en dehors de l’écosystème Windows et du périmètre de l’organisation. Néanmoins, ADFS permet de partager en toute sécurité les informations d’identité en dehors du réseau de l’entreprise, afin d’accéder à des ressources Web telles que des applications Web hébergées par des organisations avec lesquelles l’entreprise a établi des relations.

En bref, il permet aux organisations de créer une « relation de confiance » entre elles à travers l’internet, complétant AD en étendant les identités dans les configurations sur site aux environnements basés sur le cloud. Il fonctionne comme n’importe quel service SSO basé sur une application Web qui utilise le protocole SAML (Secure Assertion Markup Language). ADFS peut également utiliser des cookies et d’autres normes de jetons telles que les jetons Web JSON (JWT) pour fournir des services d’authentification ; cependant, il est utilisé dans des configurations sur site plutôt que dans le cloud.

Quelles sont les différentes parties de l’ADFS ?

- L’ADFS se compose de quatre éléments principaux :

- Active Directory. C’est là que les informations d’identité d’ADFS sont stockées. ADFS étend les informations d’AD au-delà du réseau de l’entreprise. Cela permet aux utilisateurs d’accéder aux applications Windows et aux applications tierces en dehors des réseaux d’entreprise.

- Serveur de fédération. Il gère les trusts fédérés entre les partenaires commerciaux en émettant des jetons de sécurité. Le serveur de fédération traite les demandes d’authentification des utilisateurs externes et émet des jetons de sécurité pour les demandes basées sur les informations d’identification stockées dans AD.

- Serveur proxy de fédération. Celui-ci est déployé sur l’extranet de l’organisation et relie les utilisateurs externes et le serveur de fédération. De cette façon, le serveur de fédération n’est pas exposé directement à l’internet afin d’éviter les risques de sécurité.

- Serveur Web ADFS. Il héberge l’agent Web ADFS, un service qui autorise ou refuse l’accès d’un utilisateur aux applications Web en fonction des cookies d’authentification et des jetons de sécurité qui lui sont envoyés.

Comment fonctionne ADFS ?

ADFS utilise une authentification basée sur les revendications, qui vérifie l’identité d’un utilisateur à partir d’un ensemble de « revendications » sur son identité provenant d’un jeton de confiance. ADFS donne ensuite aux utilisateurs une invite unique pour le SSO, ce qui leur permet d’accéder à plusieurs applications et systèmes, même s’ils résident sur des réseaux différents.

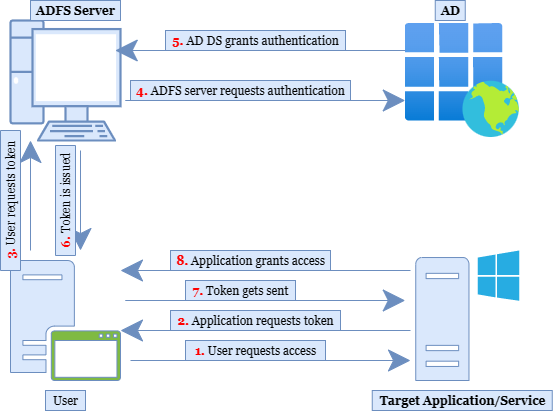

Dans ADFS, deux organisations établissent une fédération d’identité en confirmant la confiance entre deux domaines de sécurité. Un serveur de fédération dans une organisation authentifie un utilisateur par le biais d’Active Directory Domain Services (AD DS). AD DS émet alors un jeton composé d’une série de déclarations sur l’utilisateur, y compris son identité dans l’organisation.

De l’autre côté de l’organisation (côté ressources), un autre serveur de fédération confirme les jetons et fournit un autre jeton pour permettre aux serveurs locaux d’accepter l’identité revendiquée. Cela permet au système de fournir un accès contrôlé à ses ressources sans exiger qu’un utilisateur s’authentifie directement auprès de l’application.

Le diagramme ci-dessous résume le flux de travail pour les systèmes basés sur ADFS :

Pourquoi les organisations utilisent-elles ADFS ?

Avant 2003, les organisations utilisaient largement AD et IWA pour gérer l’accès des utilisateurs finaux aux ressources de l’entreprise. Avec la popularité croissante de l’accès à distance et des services basés sur le cloud, il est apparu qu’AD et IWA ne pouvaient pas faire face aux authentifications modernes. En effet, les utilisateurs de ces environnements souhaitent souvent accéder à des applications qui n’appartiennent pas à l’entreprise, comme les applications SaaS et Web.

ADFS a résolu et simplifié les problèmes d’authentification des tiers, permettant aux organisations de mieux gérer l’accès aux ressources dans un lieu de travail en constante évolution. Avec ADFS, les utilisateurs sont authentifiés auprès de tous les systèmes et applications tiers approuvés dès qu’ils se connectent avec leurs informations d’identification Windows.

Grâce à la fonction SSO, les utilisateurs n’avaient pas à se souvenir d’identifiants de compte inconnus et disparates lorsqu’ils accédaient aux applications SaaS et Web. Outre les utilisateurs, ADFS offre également des avantages aux administrateurs informatiques et aux développeurs. Par exemple, les administrateurs informatiques peuvent conserver en grande partie leur configuration AD existante, surtout si d’autres aspects de leur environnement sont encore largement sur site et basés sur Windows.

Cela leur a permis d’avoir une visibilité complète sur leurs identités numériques. ADFS a également fourni aux développeurs une approche simple pour authentifier les utilisateurs via les identités dans l’annuaire de l’organisation, leur permettant de se concentrer sur des tâches plus productives.

Quelles sont les limites d’ADFS ?

Bien qu’ADFS soit devenu populaire lorsqu’AD était le principal service d’annuaire utilisé et que les environnements informatiques étaient tous basés sur Windows, il s’accompagne de certains problèmes et limitations qui ne peuvent être ignorés.

Même si ADFS est une fonctionnalité gratuite sur les systèmes d’exploitation Windows Server, sa mise en service nécessite une licence et un serveur pour héberger les services de fédération. Cela peut être coûteux pour une organisation. Non seulement vous devez prendre en compte les coûts des licences d’accès client (CAL) des utilisateurs finaux, mais vous devez également vous rappeler que depuis que Microsoft a lancé Windows Server 2016, le coût des licences serveur a augmenté, et est désormais calculé en fonction du nombre de cœur. En plus des problèmes de coût, ADFS n’offre pas la flexibilité requise pour les organisations qui ont un environnement informatique mixte (c’est-à-dire tout ce qui n’est pas lié aux ressources basées sur Windows).

Pour rester compétitifs dans l’environnement actuel, les outils IAM et SSO doivent connecter les utilisateurs au plus grand nombre possible de leurs ressources informatiques, quels que soient leur plateforme, leur fournisseur, leur emplacement ou leur protocole. Personne ne veut employer, payer ou gérer plusieurs solutions disparates qui ne gèrent pas entièrement la gestion des identités et des accès, et le secteur s’éloigne des solutions ponctuelles de SSO pour applications Web comme ADFS pour se tourner vers celles qui sont entièrement intégrées à des plateformes IAM plus complètes.

En s’en tenant à ADFS, les organisations s’enferment essentiellement dans un écosystème basé sur Windows et quelques solutions SaaS. Microsoft n’étant plus le seul acteur du secteur informatique, les entreprises ne peuvent unifier leur gestion des identités que si elles s’aventurent hors de l’écosystème Microsoft.

Modernisez votre infrastructure avec JumpCloud

L’utilisation d’un outil tel que la JumpCloud Directory Platform peut aider les organisations à rationaliser la gestion des identités dans des environnements hétérogènes. La migration d’ADFS vers JumpCloud est également un processus simple. JumpCloud peut être utilisé comme une extension complète du cloud pour AD, comme une passerelle d’identité vers des ressources non Windows telles que Linux et macOS ou comme un remplacement moderne et pleinement fonctionnel d’AD.

JumpCloud offre une plateforme infonuagique IAM complète avec des capacités True SSO™ qui permettent aux utilisateurs de se connecter de manière sécurisée et efficace à pratiquement toutes les ressources informatiques via SSO – pensez aux appareils Mac, Windows et Linux, aux réseaux Wi-Fi, aux VPN, aux applications en cloud et anciennes, aux serveurs de fichiers physiques et virtuels, etc.

Essayez gratuitement la solution JumpCloud

Testez la solution IAM moderne et simplifiée de JumpCloud avec True SSO, et voyez si elle convient à votre organisation ! Inscrivez-vous dès aujourd’hui pour un essai gratuit de 30 jours.