Le Lightweight Directory Access Protocol, ou LDAP en abrégé, est l’un des principaux protocoles d’authentification qui a été développé pour les services d’annuaire. Traditionnellement, LDAP était utilisé comme base de données d’informations, stockant principalement des informations telles que :

- Les utilisateurs

- Les caractéristiques de ces utilisateurs

- Les privilèges d’appartenance à un groupe

- … et plus encore

Ces informations étaient ensuite utilisées pour permettre l’authentification aux ressources informatiques comme une application ou un serveur. Elles étaient dirigées vers la base de données LDAP, qui validait ensuite si cet utilisateur y avait accès ou non. Cette validation s’effectuait en passant par les informations d’identification de l’utilisateur.

Par conséquent, on se pose souvent cette question : qu’est-ce que l’authentification LDAP ? Trouver la réponse à cette question en poursuivant votre lecture et apprenez comment la plateforme JumpCloud Directory peut fournir l’authentification LDAP en tant que service cloud.

Les origines de LDAP

Avant de définir ce qu’est l’authentification LDAP, nous devons parler de son importance en général. Selon Tim Howes, co-inventeur du protocole LDAP, ce dernier fut développé à l’Université du Michigan, où Tim était étudiant diplômé. Il avait pour but initial de remplacer le DAP (Directory Access Protocol) et fournir un accès à faible coût à l’annuaire X.500, le service d’annuaire que LDAP devait remplacer.

Je faisais partie d’un groupe de jeunes arrivistes qui essayaient d’introduire Unix et Internet sur le campus. L’Internet venait d’émerger et l’Organisation internationale de normalisation (ISO) avait créé des normes pour tout ce qui était lié à l’Internet, y compris le courrier électronique et les services d’annuaire. Nous travaillions donc avec X.500, qui était la norme de l’ISO pour les services d’annuaire. À cette époque, je travaillais également pour la division des technologies de l’information de l’université. C’est là qu’on m’a confié le projet de déployer un annuaire X.500 pour le campus, que j’ai mené à bien, mais qui m’a vite permis d’apprendre que ce protocole était beaucoup trop lourd et trop compliqué pour les machines qui se trouvaient sur les bureaux de la plupart des gens. LDAP est né de mon désir de faire quelque chose d’un peu plus léger pouvant s’adapter aux Mac et aux PC qui se trouvaient sur le bureau de chacun.”

Tim Howes

LDAP a connu un grand succès depuis son introduction en 1993. En fait, LDAP.v3 est devenu la norme Internet pour les services d’annuaire en 1997. LDAP a également inspiré la création d’OpenLDAP, la principale plateforme de services d’annuaire libres.

OpenLDAP a donné naissance à de nombreuses autres solutions libres basées sur LDAP (389 Directory, Apache Directory Service, Open Directory, etc.) et a constitué la base de Microsoft Active Directory (AD) à la fin des années 1990. LDAP est même un aspect essentiel des annuaires en nuage modernes comme JumpCloud Directory Platform. On peut donc supposer que l’authentification LDAP sera un élément fondamental de la gestion des identités pour les années à venir et ce, malgré son âge.

Authentification LDAP de base et défis communs

L’authentification LDAP suit le modèle client/serveur. Dans ce scénario, le client est généralement une application ou un système compatible LDAP qui demande des informations à une base de données LDAP associée et le serveur est, bien sûr, le serveur LDAP.

L’aspect serveur de LDAP est une base de données dont le schéma est flexible. En d’autres termes, LDAP peut non seulement stocker les informations relatives aux noms d’utilisateur et aux mots de passe, mais aussi une variété d’attributs tels que l’adresse, le numéro de téléphone, les associations de groupes, etc. Par conséquent, un cas d’utilisation courant de LDAP est le stockage des identités de base des utilisateurs.

Ce faisant, le service informatique peut diriger les systèmes et les applications compatibles LDAP (par exemple) vers une base de données d’annuaire LDAP associée, qui sert de source de vérité pour authentifier l’accès des utilisateurs.

Comment fonctionne l’authentification LDAP entre un client et un serveur ?

Alors, comment fonctionne l’authentification LDAP entre un client et un serveur ? En résumé, un client envoie à un serveur LDAP une demande d’informations stockées dans une base de données LDAP, accompagnée des informations d’identification de l’utilisateur. Le serveur LDAP authentifie alors les informations d’identification soumises par l’utilisateur par rapport à son identité principale d’utilisateur, qui est stockée dans la base de données LDAP.

Si les informations d’identification soumises par l’utilisateur correspondent à celles associées à son identité principale d’utilisateur stockée dans la base de données LDAP, l’accès du client à cette base de données est autorisé et il reçoit les informations demandées (attributs, appartenance à un groupe ou autres données). Dans le cas contraire, le client se voit refuser l’accès à la base de données LDAP.

Que faut-il pour mettre en œuvre LDAP ?

Bien que l’authentification LDAP ait certainement prouvé son efficacité, le temps nécessaire à la mise en œuvre et à la personnalisation de l’infrastructure basée sur LDAP pour répondre aux besoins de gestion des identités d’une organisation moderne peut être considérable.

Anciennement, LDAP était également une implémentation sur site qui nécessitait des serveurs spécifiques devant être intégrés dans l’infrastructure globale de gestion des identités d’une organisation (qui était, elle aussi, sur site).

Ce type de configuration peut être difficile à réaliser, en particulier pour les petites organisations informatiques ou celles qui sont tournées vers le nuage. Après tout, la plupart des organisations modernes aimeraient transférer toute leur infrastructure de gestion des identités sur site vers le nuage.

C’est devenu une priorité encore plus grande à mesure que les organisations se tournent vers le télétravail. Cependant, comme de plus en plus d’entreprises remplacent leur infrastructure traditionnelle sur site par des solutions en nuage, la question qui se pose maintenant est la suivante : « Comment fournir une authentification LDAP sans rien sur site ? »

Authentification Cloud LDAP

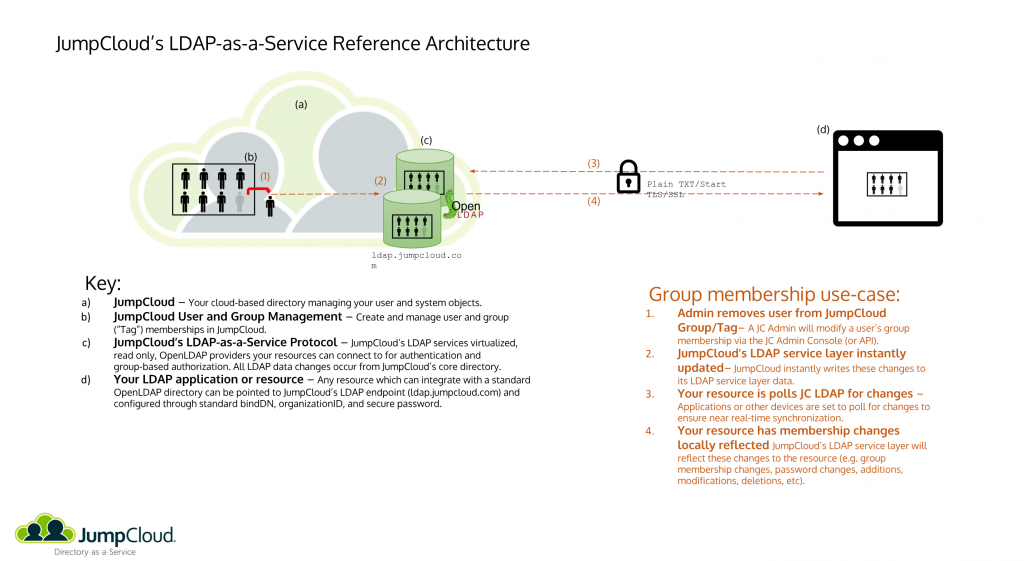

Heureusement, une plateforme d’annuaire cloud de nouvelle génération a vu le jour et peut fournir l’authentification LDAP sous forme de service en nuage. Il s’agit de la plateforme d’annuaire JumpCloud, qui non seulement fournit une authentification LDAP basée sur le nuage, mais qui gère et connecte également de manière sécurisée les utilisateurs à leurs systèmes, applications, fichiers et réseaux, sans aucun élément sur site.

En effet, la plateforme d’annuaire JumpCloud a adopté une approche multiplateforme (par exemple, Windows, macOS, Linux), neutre vis-à-vis des fournisseurs (Microsoft, Google, AWS, etc.) et axée sur les protocoles (LDAP, SAML, RADIUS, SSH, OAuth, etc.) pour gérer les réseaux informatiques modernes. Au final, les organisations informatiques sont libres d’exploiter les ressources qui leur conviennent le mieux, sachant qu’elles peuvent tout gérer efficacement avec JumpCloud.

En savoir plus sur l’authentification LDAP de JumpCloud

Nous espérons que ces informations vous ont été utiles, mais si vous vous demandez toujours « Qu’est-ce que l’authentification LDAP ? » Nous vous invitons à créer un essai gratuit de 30 jours. Vous êtes également invité à contacter l’équipe JumpCloud si vous avez des questions.

FAQ générale sur LDAP

Comment LDAP fonctionne-t-il avec Active Directory ?

LDAP fournit un moyen de gérer les abonnements des utilisateurs et des groupes stockés dans Active Directory. LDAP est un protocole permettant d’authentifier et d’autoriser un accès granulaire aux ressources informatiques, tandis qu’Active Directory est une base de données contenant des informations sur les utilisateurs et les groupes.

Qu’est-ce que l’injection LDAP ?

Une injection LDAP se produit lorsqu’un pirate utilise un code LDAP manipulé pour modifier ou divulguer des données utilisateur sensibles provenant de serveurs LDAP. Prévenez les injections malveillantes en validant les filtres LDAP et en vérifiant les applications client LDAP.

Où utilise-t-on LDAP ?

LDAP est utilisé comme protocole d’authentification pour les services d’annuaire. Nous utilisons LDAP pour authentifier les utilisateurs auprès des applications sur site et Web, des périphériques NAS et des serveurs de fichiers SAMBA.

LDAP est-il sécurisé ?

Afin de sécuriser les communications, les transactions LDAP doivent être cryptées à l’aide d’une connexion SSL/TLS. Pour la configuration, utilisez soit LDAPS sur le port 636, soit StartTLS sur le port standard LDAP 389.

Quelle est la différence entre Kerberos et LDAP ?

Bien qu’il s’agisse de deux protocoles de réseau utilisés pour l’authentification (vérification de l’identité d’un utilisateur), LDAP diffère en ce qu’il peut également autoriser (déterminer les autorisations d’accès) les clients et stocker des informations sur les utilisateurs et les groupes.